Browsers reforçam navegação segura com SSL

O Google Chrome e o Mozilla Firefox estão atualizando como os sites SSL / HTTPS são exibidos aos usuários, continuando sua iniciativa de mover todo o tráfego da Internet para HTTPS O Google e a Mozilla anunciaram recentemente várias alterações na forma como exibirão sites HTTPS no Chrome e Firefox, respectivamente.

A maioria dessas mudanças faz parte do esforço sobre o qual os navegadores estão falando há alguns anos – incentivando todos os sites a mudarem de HTTP para HTTPS. Aqui está uma rápida visão geral de seis mudanças dignas de nota que os navegadores estão fazendo e o que os webmasters e usuários de Internet precisam saber.

1) Chrome para forçar HTTPS ou bloquear “conteúdo misto” Durante anos, o “conteúdo misto” tem sido a desgraça dos desenvolvedores da Web em todo o mundo – depois de mudar seu site para usar HTTPS, muitas vezes havia imagens, scripts ou outros arquivos ainda carregados via HTTP que acionavam erros de segurança do “conteúdo misto” no navegador do usuário assim: Como o Google explica : “As páginas HTTPS geralmente sofrem de um problema chamado conteúdo misto, em que os sub-recursos da página são carregados de maneira insegura por http: //. Os navegadores bloqueiam muitos tipos de conteúdo misto por padrão, como scripts e iframes, mas ainda é permitido carregar imagens, áudio e vídeo, o que ameaça a privacidade e a segurança dos usuários. Por exemplo, um invasor pode adulterar uma imagem mista de um gráfico de ações para enganar os investidores ou injetar um cookie de rastreamento em uma carga mista de recursos. O carregamento de conteúdo misto também gera um UX confuso para a segurança do navegador, onde a página é apresentada como nem segura nem insegura, mas em algum lugar no meio. ” A partir da versão 79 do Chrome (prevista para lançamento em dezembro de 2019), o Google implementará gradualmente um plano para alterar a forma como o conteúdo misto é tratado: Versão 79: os usuários poderão bloquear ou desbloquear manualmente o conteúdo misto. Versão 80: o áudio e o vídeo mistos serão atualizados automaticamente para HTTPS – se forem inacessíveis via HTTPS, serão bloqueados. As imagens mistas serão carregadas, mas mostrarão um aviso “Não seguro” na barra de endereço. Versão 81: as imagens mistas serão atualizadas automaticamente para HTTPS – ou bloqueadas se não puderem ser carregadas via HTTPS. Por fim, isso não muda o que os webmasters precisam fazer – verifique se todos os recursos (incluindo imagens, vídeo e áudio) são carregados em HTTPS 100% do tempo.

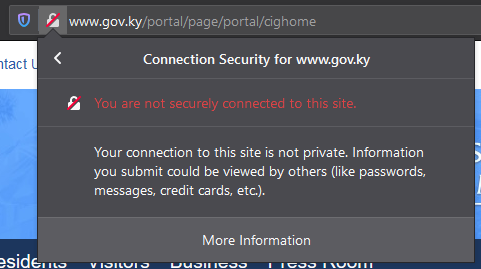

2) O Firefox marca todas as URLs HTTP como não seguros Seguindo os passos do Chrome, o Firefox agora está marcando todas as páginas HTTP como “Não Seguro”. Nos últimos anos, o Firefox começou a avisar os usuários se uma página HTTP continha um login ou outro formulário , mas agora o Firefox mostrará o aviso em todas as páginas HTTP. A partir da versão 70 do Firefox (prevista para lançamento em outubro), os usuários verão um aviso como este em todas as páginas HTTP: Se você clicar no cadeado, verá uma mensagem como esta: A partir daí, você pode clicar para obter mais detalhes para ver isso:

3) Firefox inicia a transição para DNS sobre HTTPS A partir de setembro, o Firefox iniciou uma implementação gradual, alternando os usuários para usar o DNS sobre HTTPS (DoH) por padrão. Se o plano for conforme o esperado, todos os usuários dos EUA serão trocados até 2020. No ano passado, o Firefox explicou por que estavam começando os esforços para mudar para o DoH: “Como não há criptografia, outros dispositivos ao longo do caminho também podem coletar (ou até bloquear ou alterar) dados [DNS]. As pesquisas de DNS são enviadas para servidores que podem espionar o histórico de navegação do site sem informar ou publicar uma política sobre o que eles fazem com essas informações … Nosso primeiro esforço para atualizar a privacidade do DNS é implementar o protocolo DNS sobre HTTPS (DoH) , que criptografa solicitações e respostas de DNS “. Essa decisão não ficou isenta de controvérsias, pois alguns especialistas em segurança cibernética acreditam que o DoH causará mais problemas do que resolve . O DoH do Firefox usa o serviço DNS do CloudFlare por padrão, mas os usuários podem mudar para um serviço alternativo, se preferirem.

4) O Google testa DNS sobre HTTPS A partir da versão 78 do Chrome (prevista para lançamento em outubro), o Google começará a testar o DoH para determinados servidores DNS: “Esse experimento será realizado em colaboração com os provedores de DNS que já suportam o DoH, com o objetivo de melhorar a segurança e a privacidade de nossos usuários em comum, atualizando-os para a versão do DoH de seu serviço DNS atual. Com nossa abordagem, o serviço DNS usado não será alterado, apenas o protocolo… Os objetivos deste experimento são validar nossa implementação e avaliar o impacto no desempenho. ” Embora o Google esteja um pouco atrás do Firefox na implementação do DoH, parece provável que o Chrome a implemente para a maioria / todos os usuários em 2020.

5) Chrome Hides Protocol (http: // ou https: //) do URL O Google fez recentemente uma alteração na forma como os URLs são exibidos na barra de endereços – ocultando o http: // ou https: // desde o início do URL. À primeira vista, essa alteração pode parecer que o Chrome está reduzindo a importância do HTTPS, mas na verdade é o contrário. Essa alteração faz parte do esforço do Google para tornar o HTTPS o protocolo padrão para toda a web. Pesquisas mostram que, quando se trata de segurança na Internet, indicadores positivos são valiosos, mas os usuários prestam mais atenção a indicadores negativos. É por isso que o Google implementou um plano para tornar o HTTPS o padrão e mostrar avisos para URLs HTTP. Essa alteração é simplesmente a próxima etapa desse plano: o HTTPS é normal (o que normalmente não é mostrado), mas o HTTP dispara um erro. As páginas HTTPS agora são exibidas assim: Enquanto as páginas HTTP são assim:

6) Alterações de exibição do Chrome e Firefox EV Diferentemente das cinco primeiras alterações, esta não se trata de fazer com que mais sites mudem para HTTPS – é uma alteração na maneira como os sites com certificados EV SSL são exibidos. Chrome e Firefox estão movendo a exibição do EV (nome da empresa verificado) da barra de endereço para a exibição dos detalhes do certificado. Os usuários agora poderão visualizar os detalhes da empresa EV clicando no cadeado para obter uma exibição como esta: Eles também podem clicar para visualizar detalhes adicionais do certificado como este: Você pode pensar nessa exibição de EV um pouco como um passaporte: você não a usa na manga, mas existe sempre que a verificação de identidade é necessária. Se um usuário não tiver certeza sobre um site, ele pode verificar rapidamente os detalhes do EV para ver qual entidade legal possui e opera o site. Além de estarem disponíveis para os clientes verificarem a qualquer momento em que não tiverem certeza de um site, os detalhes do certificado EV são usados por outras entidades para verificação de identidade: O software antivírus usa detalhes do certificado EV para distinguir sites respeitáveis de sites de phishing.

Os governos (especialmente na Europa) estão cada vez mais exigindo que as empresas que fazem transações on-line forneçam informações de identidade verificadas por meio de um certificado EV EV e / ou um LEI. Para o registro, acreditamos que os navegadores devem tornar as informações de identidade verificadas, como os detalhes do VE, mais proeminentes, e não menos. A menos que / até que uma solução melhor seja implementada, o EV SSL ainda é a melhor solução disponível para os usuários verificarem a entidade legal que opera um site. Dito isso, essas alterações não alteram o objetivo fundamental que um certificado EV SSL cumpre: uma maneira de usuários da Internet, software de segurança e governos verificarem a entidade legal que opera um site. Com a explosão do crime on-line, os reguladores esperam cada vez mais que as empresas apresentem identidades verificadas on-line – acreditamos que o EV SSL (e ferramentas similares) será uma parte importante da internet nos próximos anos. A linha inferior Nenhuma dessas alterações na interface do SSL muda os jogos para usuários ou proprietários de sites. A maioria dessas mudanças são incrementais, movendo gradualmente mais usuários e sites para HTTPS – no geral, isso é bom para os usuários, para os proprietários de sites e para a Internet.